Според повеќе извори, нова варијанта на Petya рансомвер, позната и како Petwrap, се шири со голема брзина преку искористување на истата Windows SMBv1 рансливост која ја користеше WannCry рансомвер.

Овој малвер за репликација ги користи ранливостите ETERNALBLUE и DOUBLEPULSAR, слично како и WannaCry рансомвер.

Овој малвер искористува две нови ранливости на Microsoft (CVE-2017-8543 и CVE-2017-8464).

Petya за репликација користи и фишинг техники, често со пораки по е-пошта со наслов „New Mail”.

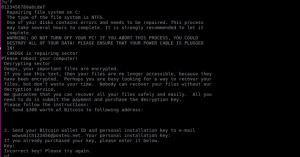

Petya работи поразлично од останатите малвери. Petya не врши поединечно шифрирање и заклучување на документите кај нападнатиот систем или компјутер. Наместо тоа, Petya го рестартира компјутерот и ја енкриптира master file табелата (Master File Table – MFT). На тој начин master boot записот (Master Boot Record) не може да се користи и се оневозможува подигнување и користење на оперативниот систем.

Petya го заменува MBR со сопствен штетен код кој ја прикажува пораката за откуп од 300$ во bitcoin валута и не е можно подигнување на оперативниот систем.

Според информациите објавени од VirusTotal, само 16 од 61 антивирусни алатки успешно ја детектираат и спречуваат оваа нова варијанта на Petya.

На следниот линк е објаснета процедура за декрипција на постара верзија од Petya малверот од 2016 година. http://thehackernews.com/2016/04/ransomware-decrypt-tool.html

Како да се заштитите од овој напад?

1. На вашите компјутери и сервери НАЈИТНО инсталирајте ги надградбите за EternalBlue (MS17-010) и исклучете го протоколот за споделување на датотеки SMBv1. Дополнително редовоно инсталирајте ги закрпите и надградбите кои ги објавува Microsoft.

2. Блокирајте ја мрежната комуникација меѓу вас (вашата организација) и надворепните страни на порти 138,139 и 445 (TCP и UDP). Истото важи и за VPN конекциите. Блокирајте ја внатрешната мрежна комуникација за истите порти, особено овој сообраќај кај серверите на кои се запишани организациски информации.

3. Исклучете ја опцијата за macro во MS Office – доколку го користите овој пакет за канцелариско работење.

4. Како препорака секогаш внимавајте и не отворајте документи испратени по е-пошта и не кликајте на линкови во пораките доколку испраќачот на пораката не ви е познат или по е-пошта ви е пристигнат документ што не го очекувате.

5. Навремено и периодично снимајте заштитни копии на документите на преносен уред кој не е постојано приклучен на компјутерот.

6. На компјутерот задолжително активирајте Firewall и имајте активна и ажурирана антивирусна заштита

Извор: The Hacker News

MKD-CIRT National Centre for Computer Incident Response

MKD-CIRT National Centre for Computer Incident Response