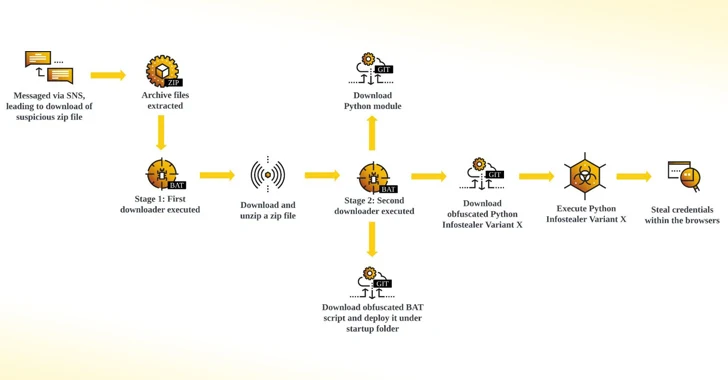

Бандата за откуп BlackCat прави излезна измама, обидувајќи се да се затвори и да избега со парите на филијалите, преправајќи се дека ФБИ им ги запленил сајтот и инфраструктурата.

Бандата објави дека сега го продава изворниот код за малициозен софтвер за висока цена од 5 милиони долари.

На хакерски форум, ALPHV рече дека решиле „да го затворат проектот“ поради „федералните резерви“, без да дадат дополнителни детали или појаснување.

Сепак, националната агенција за спроведување на законот наведена на банерот за заплена потврди за BleepingComputer дека тие не биле вклучени во никакво неодамнешно нарушување на инфраструктурата ALPHV.

„Фендерациите не заебаа“

Бандата со откупни софтвери ја започна операцијата за излез-измама во петокот, кога го зеде офлајн нивниот блог за протекување податоци на Tor. Во понеделникот, тие дополнително ги затворија серверите за преговори, велејќи дека decided to turn everything off,, поради поплаките од филијалата дека операторите украле откуп од 20 милиони долари од Change Healthcare“.

Вчера, статусот на бандата на Tox се смени во „GG“ („добра игра“) – навестувајќи го крајот на операцијата, а подоцна и на „продажба на изворниот код 5kk“, што покажува дека тие сакале 5 милиони долари за нивниот малициозен софтвер.

BlackCat ransomware status on Tox messaging platform

source: BleepingComputer

Во пораката на хакерскиот форум што ја сподели Dmitry Smilyanets,од Recorded Future , администраторите на операцијата рекоа дека „одлучиле целосно да го затворат проектот“ и „можеме официјално да изјавиме дека федералните служби нè зафркнале.

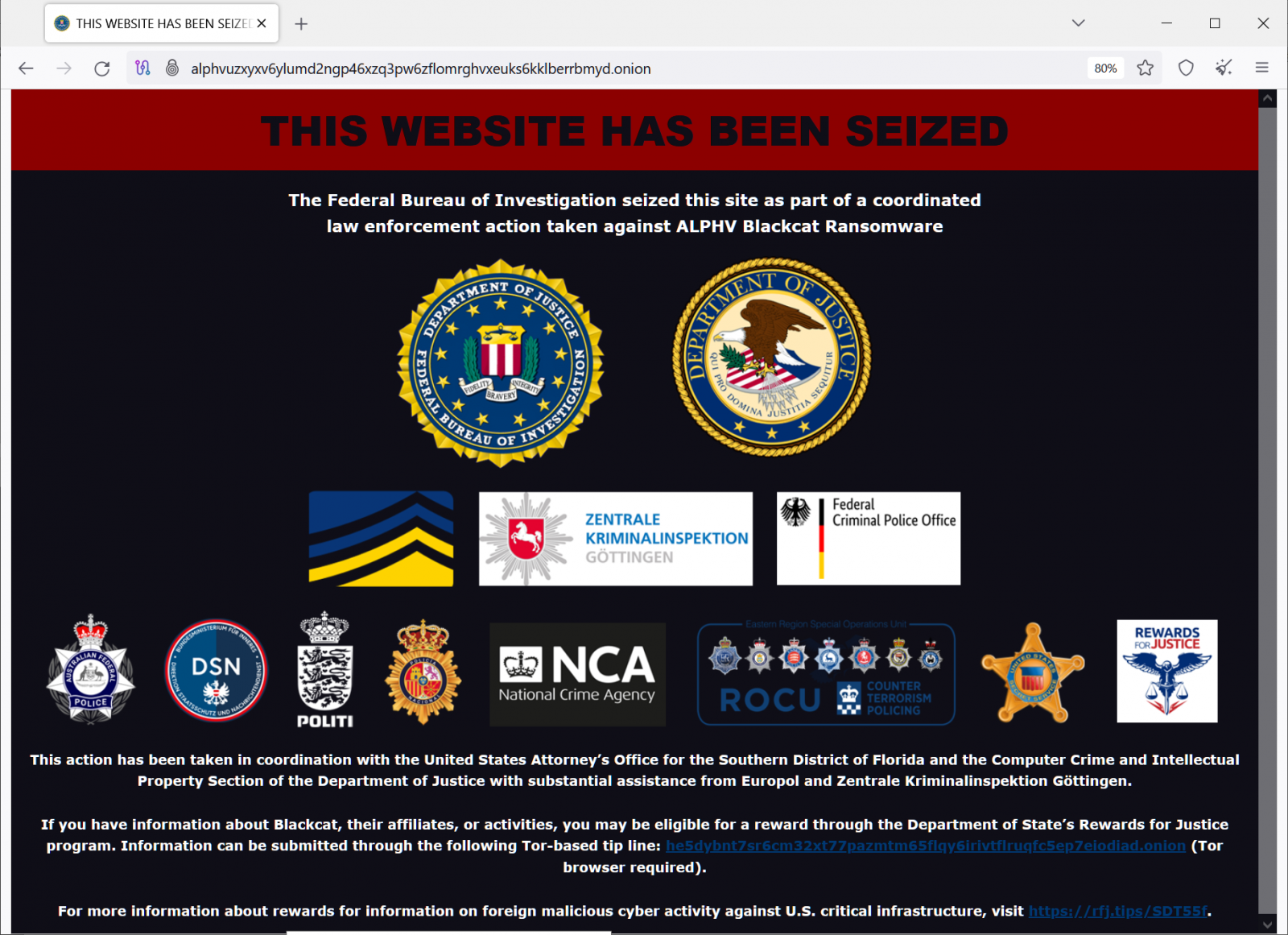

Во моментот на пишувањето, страницата за протекување на ALPHV покажува лажен банер кој објавува дека Федералното биро за истраги (ФБИ) го заплени серверот во „координирана акција за спроведување на законот преземена против ALPHV Blackcat Ransomware.

Додека ФБИ одби да го коментира известувањето за заплена, Европол и NCA изјавија за BleepingComputer дека не се вклучени во никакво неодамнешно нарушување на инфраструктурата на ALPHV, иако се наведени во лажната порака за заплена.

Fake FBI banner on ALPHV ransomware data leak site

source: BleepingComputer

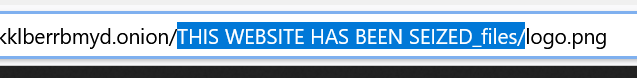

BleepingComputer забележа дека сликата на банерот за запленување е сместена под пап

ка со име „/THIS WEBSITE HAS BEEN SEIZED_files/“, што јасно покажува дека банерот е изваден од архива.

Banner added on ALPHV site

source: BleepingComputer

Експертот за откупни софтвер Fabian Wosar изјави за BleepingComputer дека бандата за откупнини едноставно постави Python SimpleHTTPServer за да го опслужува лажниот банер.

„Значи, тие едноставно го зачуваа известувањето за отстранување од старата локација за протекување и отворија Python HTTP сервер за да го сервира под нивната нова страница за протекување. Мрзливи“, изјави Фабијан Восар за BleepingComputer.

Дополнително, Восар вели дека неговите контакти во Европол и НЦА „ declined any sort of involvement “ во запленувањето на страницата за откуп ALPHV.

И покрај изјавата и доказите на NCA дека банерот на местото на протекување не е резултат на активностите за спроведување на законот, ALPHV изјави за BleepingComputer дека нивната инфраструктура е запленета.

Гласините за можна измама за излез од ALPHV започнаа кога долгогодишен партнер на ALPHV, таканаречениот „Notchy“, тврдеше дека бандата им ја затворила сметката и им ограбила исплата од 22 милиони долари од откупот што наводно го платил Optum за Change Healthcare attack.

Како доказ за нивното тврдење, филијалата сподели адреса за плаќање со криптовалута која сними само еден дојдовен трансфер од 350 биткоини (околу 23 милиони долари) од паричник што се чини дека бил користен специјално за оваа трансакција на 2-ри март.

По добивањето на средствата, адресата на примачот која наводно им припаѓа на операторите ALPHV ги дистрибуирала биткоините на различни паричници во еднакви трансакции од околу 3,3 милиони долари.

Вреди да се напомене дека додека адресата на примачот сега е празна, таа покажува дека примила и испратила близу 94 милиони долари.

Со побарувањата од филијали кои не добиваат плата, ненадејно затворање на инфраструктурата, прекинување на врските со повеќе филијали, пораката „GG“ на Tox, објавување дека го продаваат изворниот код на малициозен софтвер, а особено преправајќи се дека ФБИ ја презел контролата врз нивните веб-локации, сето ова е јасен показател дека администраторите на ransomware на ALPHV/BlackCat излегуваат од измама.

Кој е BlackCat/ALPHV откупниот софтвер

Операторите на BlackCat се вклучени во откупни софтвери од најмалку 2020 година, first launching as DarkSide во август 2020 година како операција за откуп како услуга (RaaS).

RaaS е кога основните оператори развиваат енкриптор за откуп и сајтови за преговарање и регрутираат филијали да ги користат нивните алатки за да вршат напади со откуп и да крадат податоци.

Откако ќе се плати откупот, операторите ја делат исплатата на откупот, при што филијалите и нивните тимови обично добиваат 70-80% од исплатата, а операцијата го добива остатокот.

По нивниот широко публикуван attack on Colonial Pipeline , актерите на заканата shut down the DarkSide operation во мај 2021 година под силен притисок од глобалните органи за спроведување на законот.

Додека бандите со откупни софтвер веќе беа под лупа од органите на прогонот, нападот на колонијалниот гасовод беше пресвртница tipping point for governments worldwide кои почнаа да даваат приоритет на таргетирање на овие операции за сајбер криминал.

Наместо да се држат настрана, операторите започнаа new ransomware operation called BlackMatter на 31 јули 2021 година. Сепак, сајбер-криминалците quickly shut down again во ноември 2021 година, откако Emsisoft exploited a weakness to create a decryptor и серверите беа запленети.

Наместо да учат од своите грешки, операторите за откуп се вратија во ноември 2021 година, овој пат under the name BlackCat or ALPHV. Иако официјалното име на бандата е ALPHV, тоа не беше познато во тоа време, па истражувачите ја нарекоа BlackCat врз основа на малата икона на црна мачка што се користи на местото за преговарање на секоја жртва.

Оттогаш, бандата на откупни софтвери continuously evolved its extortion tactics , преземајќи го невообичаениот пристап на partnering with English-speaking affiliates.

Сепак, минатата година, актерите на заканите станаа сè потоксични, работејќи со филијали кои се закануваа со физичка повреда, објавувајќи голи фотографии од украдени податоци и агресивно повикувајќи жртви.

Со оваа нова стратегија за изнудување, бандата за откупнина беше цврсто поставена на браникот на органите за спроведување на законот.

Во декември 2023 година, меѓународна операција за спроведување на законот ги запленила сајтовите за преговори и протекување податоци Tor на бандата за откуп.

ФБИ исто така објави дека ги хакирале серверите на BlackCat и тивко собирале информации за сајбер-криминалците додека добивале декриптори за да им овозможат на жртвите бесплатно да ги повратат своите датотеки.

Наместо да се затвори, бандата за откупни софтвер продолжи со своите активности, ветувајќи дека ќе возврати на американската влада со напад на критична инфраструктура.

Никогаш не учејќи од своите грешки од минатото, бандата на откупни софтвери уште еднаш изврши напад кој отиде предалеку, ставајќи ја целосната контрола на глобалните органи за спроведување на законот врз нивната работа.

Прво, тоа беше колонијалниот гасовод во 2020 година, а сега е нападот attack on UnitedHealth Group’s Change Healthcare . Нападот Change Healthcare significantly impacted the US healthcare system , откако беа нарушени системите што ги користеа аптеките и лекарите за поднесување барања до осигурителните компании.

Ова нарушување доведе до real-world consequences for US patients who can no longer користат картички за попуст или да примаат лекови според нивните вообичаени планови за осигурување, принудувајќи ги привремено да ја платат целосната цена за критичните лекови.

Актерите на заканата, исто така, claimed to have stolen 6 TB of data од Change Healthcare, кои ги содржат здравствените информации за милиони американски граѓани.

Откако доби наводна исплата на откуп од 22 милиони долари од Change Healthcare за да не протече податоци и да не го прими декрипторот, филијалата тврдеше дека операторите на BlackCat им ги украле парите.

Меѓутоа, наместо да биде попречена од органите за спроведување на законот, операцијата once again shut down, повлекувајќи излезна измама.

Во овој момент, не е јасно дали бандата за откуп ќе се врати под ново име. Сепак, едно е сигурно: нивната репутација е значително нарушена, поради што сомнителните подружници би сакале да работат со нив во иднина.

Ажурирање [6 март, 10:53]: Написот е ажуриран со коментар од Европол кој негира каква било вмешаност во неодамнешното нарушување на инфраструктурата за откупни софтвер ALPHV.

Извор: bleepingcomputer

MKD-CIRT National Centre for Computer Incident Response

MKD-CIRT National Centre for Computer Incident Response