GitHub стандардно овозможи заштита од push за сите јавни складишта за да спречи случајно изложување на тајни како што се токени за пристап и клучеви API при туркање нов код.

Денешното соопштение доаѓа откако компанијата introduced push protection во бета верзија пред речиси две години, во април 2022 година, како лесен начин да се спречи автоматски протекување на чувствителни информации. Функцијата стана generally available за сите јавни складишта во мај 2023 година.

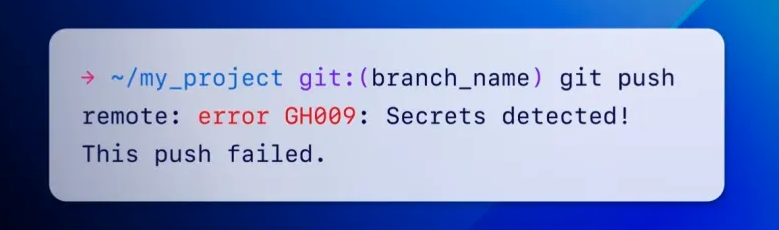

Заштитата со притиснување проактивно спречува протекување со скенирање за тајни пред да се прифатат операциите „git push“ и блокирање на обврските кога ќе се открие тајна.

GitHub вели дека функцијата за тајно скенирање автоматски го спречува протекувањето на тајните со тоа што ќе забележи над 200 типови на токени и обрасци од над 180 даватели на услуги (клучеви API, приватни клучеви, тајни клучеви, токени за автентикација, токени за пристап, сертификати за управување, ингеренции и повеќе).

„Оваа недела го започнавме ширењето на притисната заштита за сите корисници. Ова значи дека кога ќе се открие поддржана тајна при секое притиснување на јавното складиште, ќе имате опција да ја отстраните тајната од вашите обврски или, доколку сметате дека таен сеф, заобиколете го блокот“, рекоа Ерик Тули и Кортни Клесенс од GitHub .

„Можеби ќе бидат потребни една или две недели за да се примени оваа промена на вашата сметка; може да го потврдите статусот и да се пријавите рано во поставките за безбедност и анализа на кодот“.

Дури и со стандардно вклучена заштита при притисок за сите јавни складишта, корисниците на GitHub можат да го заобиколат автоматизираниот блок за извршување. Иако не се препорачуваат, тие можат целосно да ја деактивираат заштитата со притискање во нивните безбедносни поставки.

Заштита од туркање во акција (GitHub)

Организациите што се претплатени на планот на GitHub Enterprise можат да користат GitHub Advanced Security, која ги штити чувствителните информации во приватните складишта. Ова, исто така, додава пакет од други функции за тајно скенирање, како и скенирање на код, предлози за кодови управувани од вештачка интелигенција и други способности за безбедност на статички апликации (SAST).

„Случајното протекување на клучеви на API, токени и други тајни ризикуваат прекршување на безбедноста, оштетување на репутацијата и правна одговорност во зачудувачки размери“, велат Тули и Клаесенс.

„Само во првите осум недели од 2024 година, GitHub откри над 1 милион протечени тајни на јавните складишта. Тоа е повеќе од десетина случајни протекувања секоја минута“.

Повеќе детали за користење на заштита од притискање од командната линија или дозволување притиснување на некои тајни се достапни на оваа GitHub documentation page.

Како што извести BleepingComputer во последниве години, откриените ингеренции и тајни доведоа до повеќекратни прекршувања со големо влијание [ 1 , 2 , 3 ].

Извор: (bleepingcomputer.com)

MKD-CIRT National Centre for Computer Incident Response

MKD-CIRT National Centre for Computer Incident Response