Американските сајбер-безбедност и разузнавачки агенции предупредија за нападите на откупниот софтвер „Фобос“ насочени кон владините и критичните инфраструктурни ентитети, наведувајќи ги различните тактики и техники што актерите за закана ги усвоиле за распоредување на малициозен софтвер што шифрира датотеки.

„Структуриран како модел на откупен софтвер како услуга (RaaS), актерите на откупниот софтвер „Фобос“ таргетираа ентитети, вклучувајќи општински и окружни влади, служби за итни случаи, образование, јавно здравство и критична инфраструктура за успешно да откупат неколку милиони во американски долари“, рече владата .

Советите доаѓаат од Американската агенција за кибер-безбедност и инфраструктурна безбедност (CISA), Федералното биро за истраги (ФБИ) и Мулти-државен центар за споделување и анализа на информации (MS-ISAC).

Активен од мај 2019 година, досега се идентификувани повеќе варијанти на откупни софтвер Фобос, имено Екинг, Ејт, Елби, Девос, Фауст и Бакмидата. Кон крајот на минатата година, Cisco Talos revealed дека актерите за закана зад откупниот софтвер 8Base користат варијанта на откупнина Phobos за да ги спроведат своите финансиски мотивирани напади.

Постојат докази кои сугерираат дека Phobos веројатно е тесно управуван од централна власт, која го контролира приватниот клуч за дешифрирање на откупниот софтвер.

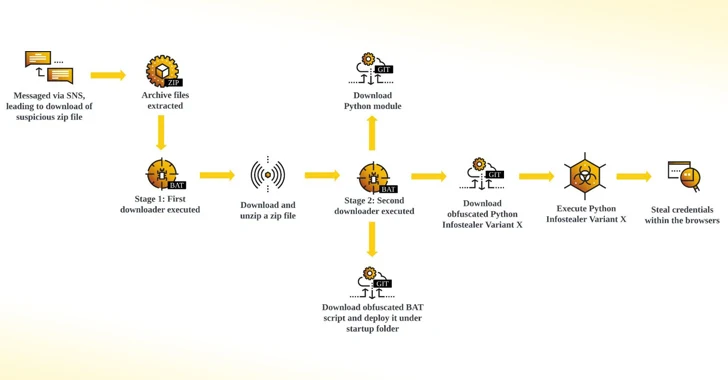

Синџирите за напади кои го вклучуваат видот на откупни софтвери вообичаено го користат фишингот како иницијален пристапен вектор за отфрлање на тајни носивост како SmokeLoader. Алтернативно, ранливите мрежи се пробиени со лов на изложени RDP услуги и нивно искористување со помош на напад со брутална сила.

Успешното дигитално пробивање е проследено со тоа што актерите на закана исфрлаат дополнителни алатки за далечински пристап, искористувајќи ги process injection techniques за извршување на злонамерен код и избегнување откривање, и правење модификации на регистарот на Windows за да се одржи упорноста во компромитирани средини.

„Дополнително, забележани се актерите на Phobos како користат вградени функции на Windows API за да крадат токени, да ги заобиколат контролите за пристап и да создаваат нови процеси за зголемување на привилегиите со користење на процесот SeDebugPrivilege“, велат агенциите. „Актерите на Phobos се обидуваат да се автентицираат користејќи хашови на кеширани лозинки на машините-жртви додека не стигнат до администраторски пристап до доменот“.

Групата за е-криминал исто така е позната по тоа што користи алатки со отворен код како што се Bloodhound и Sharphound за набројување на активниот директориум. Ексфилтрацијата на датотеката се accomplished преку WinSCP и Mega.io, по што копии во сенка на волуменот се бришат во обид да се отежне закрепнувањето.

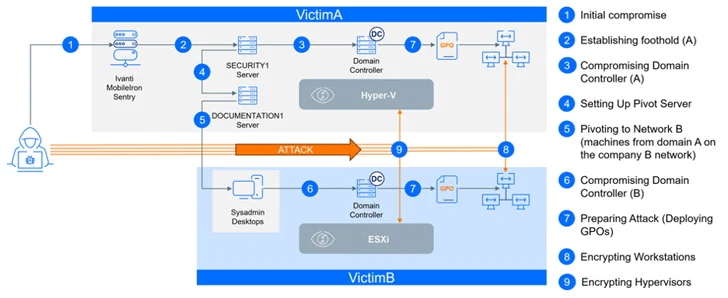

Откривањето доаѓа откако Bitdefender детално детализираше прецизно координиран напад на ransomware кој влијае на две одделни компании во исто време. Нападот, опишан како синхронизиран и повеќеслоен, му се припишува на актерот за откуп, наречен CACTUS.

„CACTUS продолжи да се инфилтрира во мрежата на една организација, вградувајќи различни видови алатки за далечински пристап и тунели низ различни сервери“, рече Martin Zugec, директор за технички решенија во Bitdefender, во извештајот објавен минатата недела.

„Кога идентификуваа можност да се преселат во друга компанија, тие моментално ја прекинаа својата работа за да се инфилтрираат во другата мрежа. Двете компании се дел од истата група, но работат независно, одржувајќи посебни мрежи и домени без воспоставен однос на доверба.

Нападот е забележлив и по таргетирањето на инфраструктурата за виртуелизација на неименуваната компанија, што покажува дека актерите на CACTUS го прошириле својот фокус надвор од домаќините на Windows за да ги нападнат хостовите на Hyper-V и VMware ESXi.

Тој, исто така, искористи критичен безбедносен пропуст ( CVE-2023-38035 , CVSS резултат: 9,8) во серверот Ivanti Sentry изложен на интернет помалку од 24 часа по неговото првично обелоденување во август 2023 година, уште еднаш потенцирајќи опортунистичко и брзо вооружување на новообјавените пропусти .

Ransomware продолжува да биде главен фактор за вртење пари за финансиски мотивираните актери за закани, при што првичните барања за откупни софтвер достигнаа median of $600,000 во 2023 година, што е скок од 20% во однос на претходната година, според Arctic Wolf. Од кварталот 4 2023 година, average ransom payment изнесува 568.705 долари по жртва.

Уште повеќе, плаќањето барање за откуп does not amount to future protection. Не постои гаранција дека податоците и системите на жртвата ќе бидат безбедно обновени и дека напаѓачите нема да ги продаваат украдените податоци на подземни форуми или повторно да ги нападнат.

Податоците shared од компанијата за сајбер-безбедност Cybereason покажуваат дека „неверојатни 78% [од организациите] биле повторно нападнати откако го платиле откупот – 82% од нив во рок од една година“, во некои случаи од истиот актер за закана. Од овие жртви, 63% биле „замолени да платат повеќе по втор пат“.

Извор: thehackernews

MKD-CIRT National Centre for Computer Incident Response

MKD-CIRT National Centre for Computer Incident Response