Безбедносна ранливост е откриена во приклучокот LiteSpeed Cache за WordPress што може да им овозможи на неавтентицираните корисници да ги зголемат своите привилегии.

Следена како CVE-2023-40000 , ранливоста беше адресирана во октомври 2023 година во верзијата 5.7.0.1.

„Овој приклучок страда од неавтентицирана ранливост зачувана на целата локација [прекрстено скриптирање] и може да дозволи секој неавтентициран корисник да краде чувствителни информации за, во овој случај, ескалација на привилегијата на страницата на WordPress со извршување на едно барање HTTP“, истражувачот на Patchstack, рече Rafie Muhammad.

LiteSpeed Cache , кој се користи за подобрување на перформансите на страницата, има повеќе од пет милиони инсталации. Најновата верзија на приклучокот во 6.1, која беше објавена на 5 февруари 2024 година.

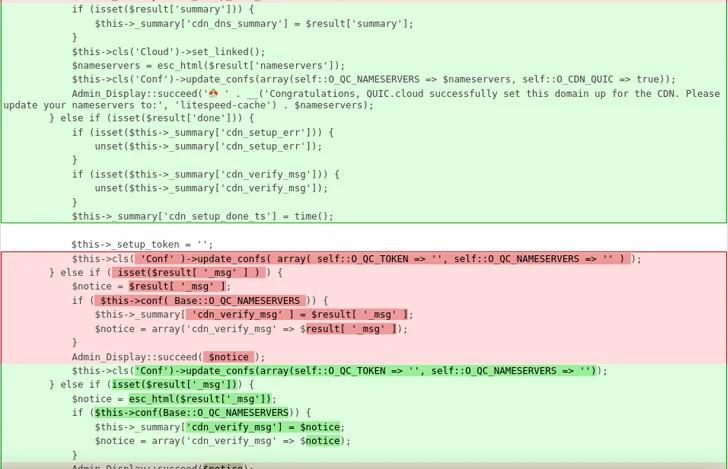

Безбедносната компанија на WordPress рече дека CVE-2023-40000 е резултат на недостаток на дезинфекција на влезот на корисникот и escaping output . Ранливоста е вкоренета во функција со име update_cdn_status() и може да се репродуцира во стандардна инсталација.

„Бидејќи товарот на XSS е поставен како известување за администраторот и известувањето за администраторот може да се прикаже на која било крајна точка на wp-admin, оваа ранливост може лесно да се активира од секој корисник што има пристап до областа wp-admin“, рече Мухамед.

Обелоденувањето пристигнува четири месеци откако Wordfence откри уште еден пропуст на XSS во истиот приклучок (CVE-2023-4372, CVSS резултат: 6.4) поради недоволна дезинфекција на влезот и бегство на излезот на атрибутите обезбедени од корисникот. Беше адресирано во верзијата 5.7.

„Ова им овозможува на автентицираните напаѓачи со дозволи на ниво на соработник и повисоки да инјектираат произволни веб-скрипти на страниците што ќе се извршуваат секогаш кога корисникот пристапува до инјектираната страница“, рече Иштван Мартон .

Извор: thehackernews

MKD-CIRT National Centre for Computer Incident Response

MKD-CIRT National Centre for Computer Incident Response