Достапно на / Dispozicion në: Albanian (Albanian) English (English)Пораките на Facebook се користат од страна …

Повеќе ...НСА споделува насоки со нулта доверба за ограничување на противниците на мрежата

Достапно на / Dispozicion në:

Albanian (Albanian)

Albanian (Albanian)  English (English)

English (English)

Агенцијата за национална безбедност споделува нови насоки за да им помогне на организациите да го ограничат движењето на противникот на внатрешната мрежа со усвојување на принципи на рамка со нулта доверба.

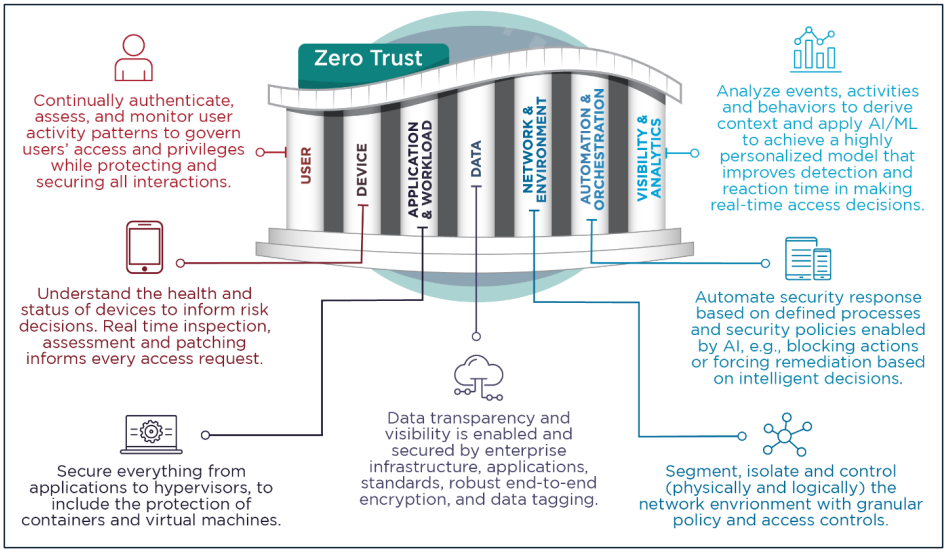

Безбедносната архитектура со нулта доверба бара строги контроли за пристап до ресурсите на мрежата, без разлика дали се тие внатре или надвор од физичкиот периметар, за да се минимизира влијанието на прекршувањето.

Во споредба со традиционалниот модел на ИТ безбедност, кој претпоставува дека има доверба во се и секого на мрежата, дизајнот со нулта доверба претпоставува дека веќе постои закана и не дозволува слобода во мрежата.

Унапредувањето на зрелоста на нулта доверба се врши постепено со решавање на различни компоненти, или столбови, кои актерите за закана можат да ги искористат во нападот.

Седумте столбови на архитектурата со нулта доверба

извор: Агенција за национална безбедност

НСА денеска објави упатство за нулта доверба за компонентата на мрежата и околината, која ги опфаќа сите хардверски и софтверски средства, ентитети кои не се лица и протоколи за интеркомуникација.

Моделот со нулта доверба обезбедува длабинска мрежна безбедност преку мапирање на протокот на податоци, макро и микро сегментација и софтверски дефинирани мрежи.

За секоја од нив, организацијата мора да достигне одредено ниво на зрелост што им овозможува да продолжат да градат според принципите на нулта доверба.

„Столбот за мрежа и животна средина ги изолира критичните ресурси од неовластен пристап со дефинирање на пристап до мрежата, контролирање на протокот на мрежа и податоци, сегментирање на апликациите и оптоварувањата и користење на шифрирање од крај до крај“ National Security Agency (PDF)

Мапирањето на протокот на податоци започнува со идентификување каде и како се складираат и обработуваат податоците. Напредната зрелост во овој случај се постигнува кога организацијата има целосен инвентар и видливост на протокот и може да ги ублажи сите сегашни, нови или аномални рути.

Преку макро сегментација, организациите можат да го ограничат страничното движење на мрежата со создавање мрежни области за корисниците во секој оддел.

Како пример, на некој во сметководството не му треба пристап до мрежниот сегмент посветен на човечките ресурси, освен ако не се бара експлицитно, така што актерот за закана би имал ограничена површина на напад на која треба да се сврти.

Со микро сегментација, управувањето со мрежата е поделено на помали компоненти и се спроведуваат строги политики за пристап за ограничување на страничните текови на податоци.

NSA објаснува дека „микро сегментацијата вклучува изолирање на корисниците, апликациите или работните текови во поединечни мрежни сегменти за дополнително да се намали површината на нападот и да се ограничи влијанието доколку се случи прекршување“.

Повеќе грануларна контрола врз микро сегментацијата се постигнува преку компонентите за мрежно дефинирани со софтвер (SDN), кои можат да обезбедат приспособливо безбедносно следење и предупредување.

SDN овозможува контролирање на рутирање на пакети од централизиран контролен центар, обезбедува подобра видливост во мрежата и дозволува спроведување на политики за сите мрежни сегменти.

За секоја од четирите компоненти во столбот на мрежата и животната средина на архитектурата со нулта доверба, НСА опишува четири нивоа на зрелост, од подготвителниот чекор до напредната фаза каде што се спроведуваат опсежни контроли и системи за управување за да се овозможи оптимална видливост, следење, и да се обезбеди раст на мрежата.

Дизајнирањето и изградбата на средина со нулта доверба е сложена задача која бара систематски да помине низ фази на зрелост.

Правилно направено, резултатот е архитектура на претпријатие што може да се спротивстави, идентификува и одговори на заканите кои се обидуваат да ги искористат слабостите.

НСА го објави првиот водич за рамката со нулта доверба во февруари 2021 година (Embracing a Zero Trust Security Mode ), кој го опишува моделот и предностите на принципите зад него.

Во април 2023 година, агенцијата објави упатство за достигнување на зрелоста на корисничката компонента во рамката со нулта доверба – Advancing Zero Trust Maturity Throughout the User Pillar.

Извор: bleepingcomputer

MKD-CIRT National Centre for Computer Incident Response

MKD-CIRT National Centre for Computer Incident Response