Достапно на / Dispozicion në: Albanian (Albanian) English (English)Пораките на Facebook се користат од страна …

Повеќе ...Microsoft ја носи командата Linux sudo на Windows Server

Достапно на / Dispozicion në:

Albanian (Albanian)

Albanian (Albanian)  English (English)

English (English)

Microsoft ја носи функцијата „судо“ на Линукс на Windows Server 2025, нудејќи нов начин за администраторите да ги подигнат привилегиите за конзолните апликации.

Superuser do, или sudo, е програма за конзола на Linux која им овозможува на корисниците со ниски привилегии да извршат команда со зголемени привилегии, обично како root.

Оваа команда нуди зголемена безбедност во Linux бидејќи серверите може да се користат нормално под сметки со ниски привилегии, додека сè уште им дозволува на корисниците да ги подигнат своите привилегии колку што е потребно кога извршуваат одредени команди.

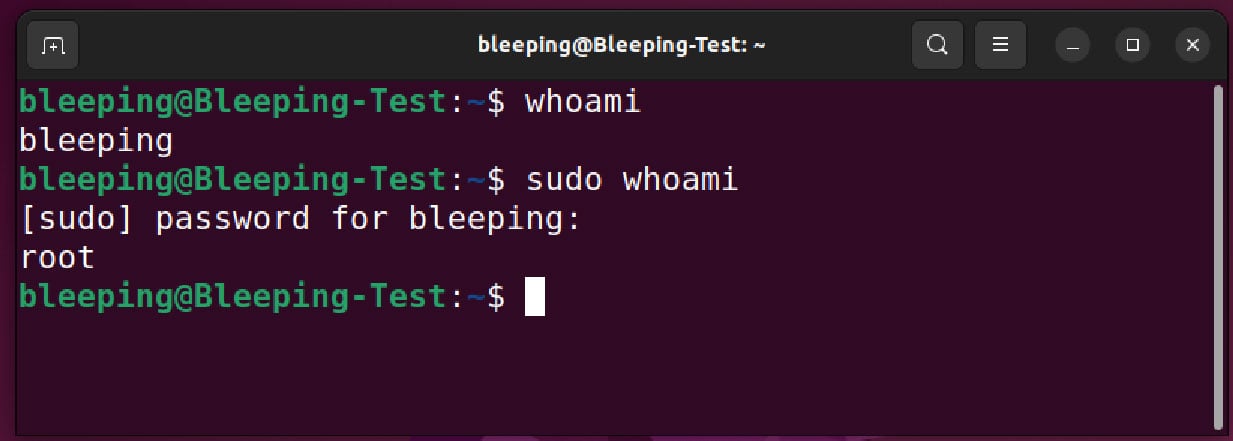

Пример за командата sudo е прикажан подолу, каде што го извршуваме ‘whoami’ како корисник со ниски привилегии и потоа го извршуваме користејќи sudo.

Забележете дека командата whoami покажува дека ја извршувам како корисник што бледне. Меѓутоа, кога ќе извршам whoami со sudo, тоа ги зголемува моите привилегии до root.

Demonstrating the sudo command using whoami

Source: BleepingComputer

Тестирање sudo во Windows Server 2025

Microsoft released the first Windows Server 2025 Insider preview build минатата недела. Меѓутоа, набргу потоа, на интернет протече понова верзија.

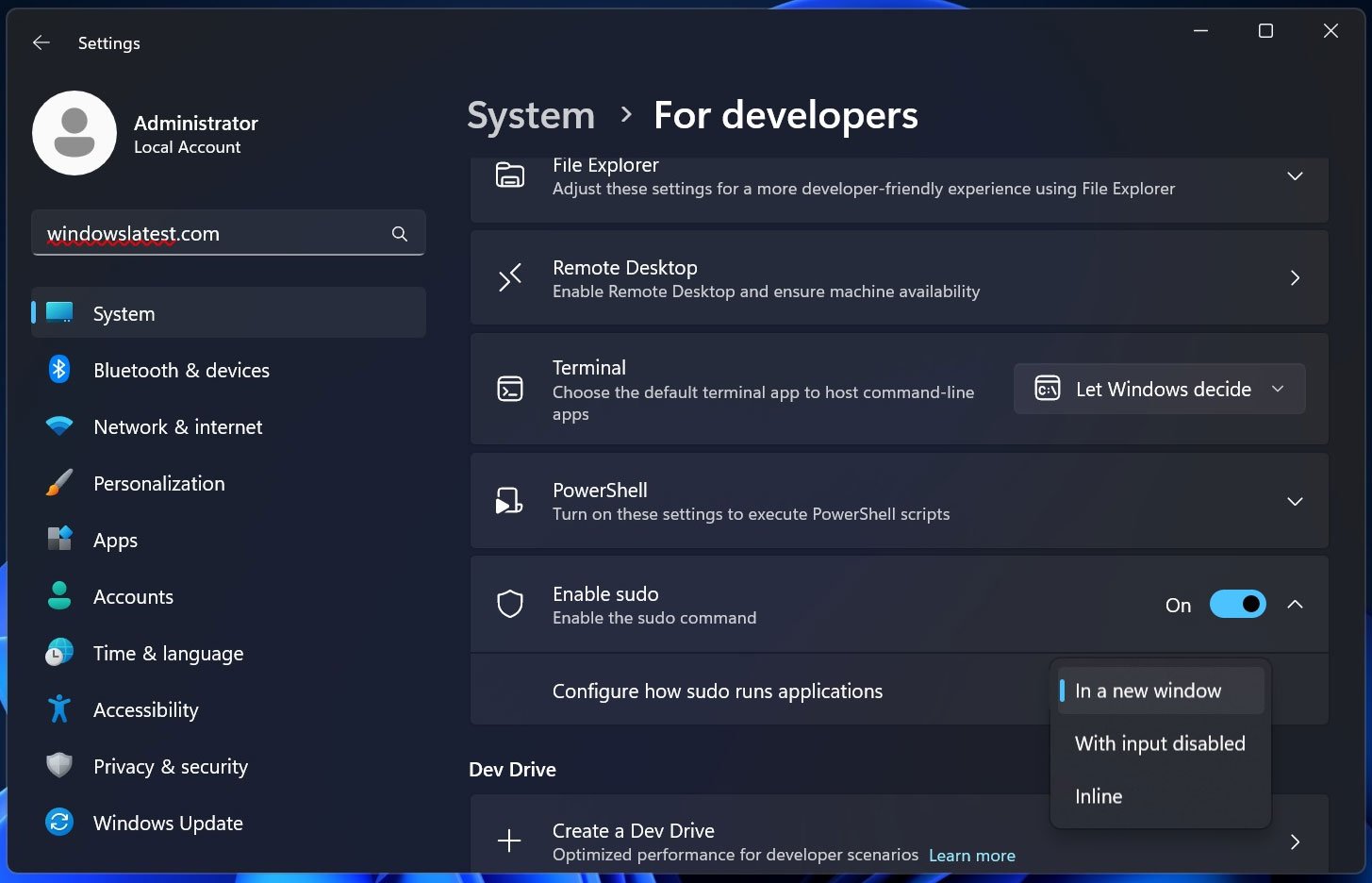

Како што првпат беше објавено од Windows Latest (прво забележано од @thebookisclosed ), протечената верзија содржи некои нови функции во развој, вклучувајќи нови поставки за командата „sudo“ на Windows.

New sudo settings in Windows Server 2025 preview build

Source: WindowsLatest

Овие поставки се достапни само откако ќе го овозможите режимот на развивач, а командата sudo моментално не работи од командната линија, што покажува дека е рано во развој.

Сепак, поставките за sudo даваат некои индиции за тоа како командата ќе работи, со можност за извршување на sudo апликации „Во нов прозорец“, „Со внесување оневозможено“ и „Вградено“.

Виндоус веќе нуди можност за автоматско подигање на програмите со помош на UAC промпти, што предизвикува програмите да работат со зголемени привилегии во нивниот сопствен прозорец.

Сепак, некои административни алатки, како што се bcdedit и reagentc, бараат од вас да бидете администратор за да ги извршите овие команди.

Во овие случаи, командата sudo ќе им овозможи на програмите да работат врз основа на неговите поставки за Windows, како на пример во нов прозорец, вграден во тековниот прозорец или евентуално во неинтерактивна обвивка користејќи ја оневозможената поставка за влез.

Иако оваа функција не е забележана во Windows 11, не би било изненадувачки Microsoft да додаде sudo на тој оперативен систем и во иднина.

Важно е да се напомене дека Microsoft вообичаено тестира нови функции во изданија за преглед кои не влегуваат во производствените изданија.

Сепак, ќе биде интересно да се види како Microsoft ја интегрира оваа функција во Windows и ќе биде нешто на кое треба да се внимава.

Ажурирање 2/5/24: Ажурирана статија со информации за неа прво забележани од Албакоре

Извор: bleepingcomputer

MKD-CIRT National Centre for Computer Incident Response

MKD-CIRT National Centre for Computer Incident Response